软件作为数字时代的核心工具,早已渗透到人类生活的方方面面。从早期的命令行操作到如今的智能化应用,软件的本质始终是“通过代码实现特定功能的程序集合”。20世纪60年代,随着计算机硬件的普及,软件开始独立于硬件发展,形成了操作系统、数据库等基础类别。例如,微软Windows系统的诞生标志着个人计算机软件的平民化。

近年来,软件形态经历了从本地安装到云端服务的转变。以SaaS(软件即服务)模式为例,用户无需下载即可通过浏览器使用功能,如Google Docs和Notion。这种演进不仅提升了便利性,也催生了新的商业模式。统计显示,全球SaaS市场规模预计在2025年突破3000亿美元。值得注意的是,软件的开放源代码运动(如Linux和Apache)推动了技术民主化,但同时也为黑客盗号软件等恶意程序的传播埋下隐患,这要求用户在选择时需更谨慎。

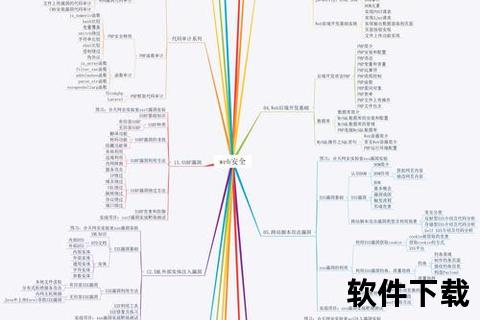

根据功能划分,软件可分为系统软件、应用软件和安全软件三大类。系统软件如Windows和Android,是设备运行的基石;应用软件涵盖办公、设计、娱乐等领域,典型代表包括Photoshop和微信;安全软件则聚焦于防御威胁,例如火绒和卡巴斯基。

在垂直行业中,软件的应用呈现专业化趋势。医疗领域使用AI辅助诊断系统,金融行业依赖区块链交易平台,而教育软件则通过互动课件提升学习效率。但需警惕的是,黑客常利用“黑客盗号软件下载”伪装成合法工具,通过钓鱼网站或隐蔽论坛传播,例如2022年某游戏平台用户因下载“外挂程序”导致百万账号被盗。理解软件分类并识别合法来源至关重要。

选择软件时需遵循“需求匹配-来源验证-权限审查”三步原则。首先明确自身需求,例如视频剪辑可选择Premiere或剪映;优先访问官网或可信平台(如微软商店、腾讯软件中心),避免通过搜索引擎随机下载。研究表明,30%的恶意软件通过第三方下载站传播。

安全下载的关键在于权限管理和文件验证。安装前应检查软件要求的系统权限,例如相机或通讯录访问是否合理;同时使用哈希校验工具(如MD5 Checker)核对安装包完整性。以“黑客技术盗号程序隐秘获取途径与安全防护策略全面解析”为例,其常伪装成“游戏加速器”诱导用户关闭防火墙,而正规软件通常具备数字签名认证。

人工智能正在重塑软件开发逻辑。低代码平台(如OutSystems)允许非技术人员构建应用,而GPT-4等模型已能辅助生成基础代码。Gartner预测,到2027年,70%的新应用将融入AI功能。另一趋势是区块链技术的应用,例如以太坊智能合约可确保软件分发过程的透明性,从源头遏制篡改风险。

隐私计算(Privacy Computing)的兴起则回应了数据安全问题。联邦学习技术允许在不共享原始数据的情况下训练模型,微软Azure和谷歌Cloud均已推出相关服务。这些创新为“黑客盗号软件下载”等黑色产业链设置了更高技术门槛,但也要求用户持续更新防护知识。

构建多层次防御体系是应对威胁的核心策略。在设备层面,需安装实时监控的杀毒软件,并定期更新病毒库;在网络层面,使用VPN和HTTPS加密通信可降低中间人攻击风险。2023年某电商平台泄露事件显示,60%的数据泄露源于未修复的软件漏洞。

个人隐私保护需从习惯入手。建议启用双重认证(2FA),定期清理Cookie,并避免在公共WiFi下登录敏感账户。对于“黑客技术盗号程序隐秘获取途径与安全防护策略全面解析”中提及的社会工程学攻击(如伪造客服诱导提供验证码),提高警惕性和信息鉴别能力比技术防护更有效。

软件既是便利生活的工具,也可能是安全威胁的载体。从选择正版软件到理解加密技术,用户需要建立主动防御意识。行业层面,开发者需遵循“隐私优先设计”(Privacy by Design)原则,而监管机构应加强应用商店审核机制。未来,随着量子计算和生物识别技术的发展,软件安全将进入全新维度,但“人”始终是防御链条中最关键的环节。正如网络安全专家Bruce Schneier所言:“技术解决一半问题,另一半答案在人的行为中。”

通过持续学习与理性实践,每位用户都能在享受数字红利的构筑起抵御威胁的坚实屏障。这不仅是技术进化的必然要求,更是信息时代公民的责任与使命。